Global resources

동일한 프로젝트 내의 모든 영역에 있는 모든 리소스가 액세스 가능

- 주소

- 이미지

- 스냅샷

- 인스턴스 탬플릿

- VPC 네트워크

- 방화벽

- 경로

- 전역 작업

Region resources

동일한 지역 내에 있는 모든 리소스가 액세스 가능

- 주소

- 서브넷

- 지역 관리형 인스턴스 그룹

- 지역 영구 디스크

- 지역 작업

zone resources

영역에서 호스팅 되는 리소스를 뜻함

- 인스턴스

- 영구 디스크

- 머신 유형

- 영역 관리형 인스턴스 그룹

- 영역별 작업

VPC

관리형 네트워크 서비스

VPC 네트워크는 가상화라는 점을 제외하면 실제 네트워크와 거의 동일한 방식으로 작동

- 네트워크와 인터페이스 및 ip주소

- vpc 공유 및 피어링

- 하이브리드 클라우드

- 부하 분산

가상화된 여러 네트워크 인터페이스를 지원하며, ip 주소 및 별칭 ip 범위를 지정할 수 있음

vpn이나 인터커넥트를 사용하여 온프레미스 및 다른 벤더의 클라우드 서비스와 연결할 수 있는 하이브리드 클라우드 기능 제공

VPC 네트워크

GCP내의 여러 리소스에 네트워크 기능을 제공하며 프로젝트에서 별도의 설정을 하지 않으면 기본 default 네트워크로 시작됨

네트워크 종류

- Defalut

- 모든 프로젝트

- 리전에 하나의 서브넷이 자동으로 생성됨

- 기본 방화벽

- Auto Mode

- 기본 네트워크

- 리전에 하나의 서브넷이 자동으로 생성됨

- 미리 정의된 ip범위 집합을 사용함

- 서브넷은 모두 10.128.0.0/9 CIDR 블록에 맞게 사용됨

- Custom Mode

- 기본 서브넷을 자동으로 생성하지 않음

- 선택한 지역에서 생성할 서브넷을 결정 -> 사용자가 지정한 ip 범위를 사용 (단, ip범위는 동일한 네트워크의 서브넷 간에 겹칠 수 없음)

- Costom mode를 Auto mode로 변경할 수 없음

IP Address

- 각 VM에는 2개의 ip 주소가 할당될 수 있음 [ 내부 ip 주소 / 외부 ip 주소 ]

- 내부 ip 주소

- 각 인스턴스에는 내부 ip주소를 확인할 수 있는 호스트 이름이 있음 (호스트 이름 = 인스턴스 이름)

인스턴스를 삭제하고 다시 생성하면 내부 ip주소도 변경될 수 있음 그러나 DNS주소는 ip주소에 영향을 받지 않고 항상 특정 인스턴스를 가리킴

- VM과 가상머신에 연결된 모든 서비스에 내부 ip주소가 제공됨

- vm name + ip가 네트워크 범위 DNS에 등록됨

- 외부 ip 주소

- 풀에서 할당됨( 임시 주소가 됨)

- 지정된 외부 ip주소를 할당하면 정적주소가 됨

- 개인 ip주소를 가져옴 (BYOIP - Bing Your Own IP address)

- 고정 외부 ip주소를 예약하고 사용하지 않으면 금액이 청구됨

외부 ip주소가 있는 인스턴스는 프로젝트 외부 호스트와 연결을 허용할 수 있음

방화벽

- 기본 네트워크에는 네트워크의 모든 인스턴스가 서로 통신할 수 있도록 미리 구성된 방화벽 규칙이 있음 (수동으로 생성된 네트워크에는 이러한 규칙이 없어서 직접 연결해줘야 함)

- 라우팅을 통해 목적지 ip주소로 일치하는 패킷을 보냄, 방화벽 규칙과 동일하지 않으면 트래픽이 통과하지 않음

- 승인되지 않은 인바운드 및 아웃바운드 연결로부터 인스턴스를 보호함

방화벽 규칙은 Stateful 한 상태 = 연결이 소스 간 또는 목적지간에 허용되는 경우 양방향의 트래픽이 모두 허용된다

경로

vm인스턴스 및 vpc 네트워크에 인스턴스에서 내부 또는 외부로 트래픽을 보내는 방법을 알려줌

각 vm 인스턴스에는 라우팅 테이블에 적용 가능한 경로에 대한 정보를 유지하는 컨트롤러가 있어 vm에서 나가는 각 패팃은 라우팅 순서에 맞게 적절한 다음 홈으로 이동함

- 시스템상 경로

사용자가 네트워크를 만들거나 서브넷을 추가하거나, 서브넷 보조 ip범위를 수정할 때 시스템에서 자동으로 생성되는 경로

- 커스텀 경로

클라우드 라우터를 사용해서 만들거나 사용자가 직접 만들어 유지 및 관리하는 경로

- 기본 경로

- GCP에서 자동으로 기본 경로를 생성함

- 기본경로 = VPC 네트워크에서 나가는 경로를 정의함

- 1000이 우선순위

- 경로의 대상 위치(0.0.0.0/0)는 전체 네트워크로 가장 광범위하기 때문에 구체적인 경로를 설정하지 않으면 이 경로를 사용하게 됨

- 서브넷이 생성됨 => 경로가 생성돼서 동일한 네트워크 VM 간에 통신이 가능해지도록 함

- 서브넷 경로

- vpc 서브넷으로 가는 경로

- 각 서브넷에는 서브넷 내의 ip를 하나 이상 갖게 됨

- 보조 ip 범위가 있는 경우 GCP는 각 보조 범위에 대해 해당하는 위치를 사용하여 서브넷 경로를 만듦

별칭 ip 주소

별칭을 만들고 팀원들의 ip를 할당해서 언제든지 정한 별칭으로 팀원들의 ip에 통신할 수 있음

다중 네트워크 인터페이스

vm인터페이스에 여러 네트워크 인터페이스를 추가할 수 있음

공유 VPC

조직에서 여러 프로젝트의 리소스를 공통 VPC 네트워크에 연결할 수 있음

해당 네트워크의 내부 ip를 사용하여 서로 안전하고 효율적으로 통신할 수 있은

사용방법

중심이 되는 프로젝트 하나를 만들어 "host 프로젝트"로 저장 -> 하나 이상의 다른 서비스 프로젝트를 연결

VPC 네트워크를 공유 VPC네트워크라고 하고 여기에 연결된 다른 프로젝트들은 '서비스 프로젝트'라고 함

=> 리소스를 조직에서 중앙집중식으로 관리할 수 있음

VPC 네트워크 피어링

모든 통신이 개인 RFC 1918 ip주소를 이용하여 이루어짐

방화벽 규칙에 따라 피어링 된 각 네트워크의 vm인스턴스를 외부 ip주소를 사용하지 않고도 서로 통신이 가능함

장점

공개 ip를 이용한 네트워킹에 비해 지연을 줄일 수 있음

서비스 소유자는 서비스를 외부에 노출해 위험을 감수 할 필요가 없고, 내부 ip를 사용하여 통신해서 외부 ip를 사용하면서 들어가는 비용을 절약할 수 있음

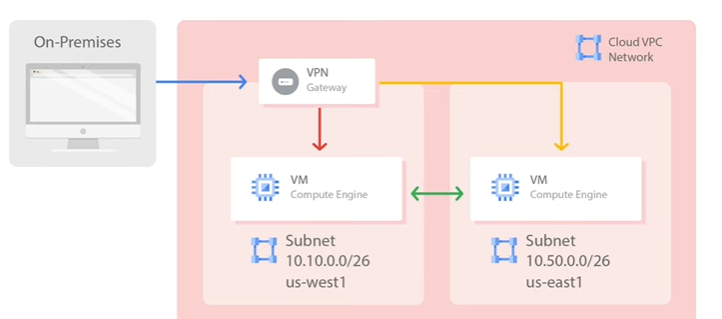

Cloud VPN

하이브리드 클라우드를 위한 서비스

가상의 사설 네트워크를 통해 물리적 온프레미스 네트워크 또는 다른 벤더 클라우드 서비스와 연결할 수 있음

IPSec를 이용해 암호화된 연결을 하기 때문에 온프레미스 네트우크와 vpc 네트워크 사이에 안전하게 연결할 수 있음, 2개의 네트워크 사이에서는 터널을 통해 암호화된 형태로 트래픽을 주고받을 수 있음

Cloud Interconnect

하이브리드 클라우드를 위한 서비스

고속의 물리적 연결을 사용해 VPC 네트워크를 온프레미스 네트워크에 연결할 수 있음

2가지 옵션을 제공함

1. 조직 내부 네트워크와 구글 간의 실제 연결

2. 서비스 제공 업체를 통해 조직 내부 네트워크와 VPC 네트워크를 연결하는 방법

2가지 모두 동선으로 위해 공개 인터넷을 거치지 않기 때문에 트래픽 홉수가 감소함 => 트래픽이 손상되거나 중단될 수 있는 장애 지점도 감소, 더 빠른 속도를 제공

'GCP' 카테고리의 다른 글

| GCP Composer (0) | 2023.04.03 |

|---|---|

| GCP 4 (0) | 2022.12.28 |

| GCP 2 (0) | 2022.12.13 |

| GCP 1 (0) | 2022.11.28 |

| GCP window server 열기 (0) | 2022.07.12 |

댓글